IDプロバイダーからユーザーとグループを同期する

この記事では、ユーザー認証を自動化できるオープン スタンダードである (System for Cross-domain Identity Management) を使用して、ID プロバイダー SCIM(IdP) とDatabricks をユーザーに、グループを に構成する方法について説明します。Databricks

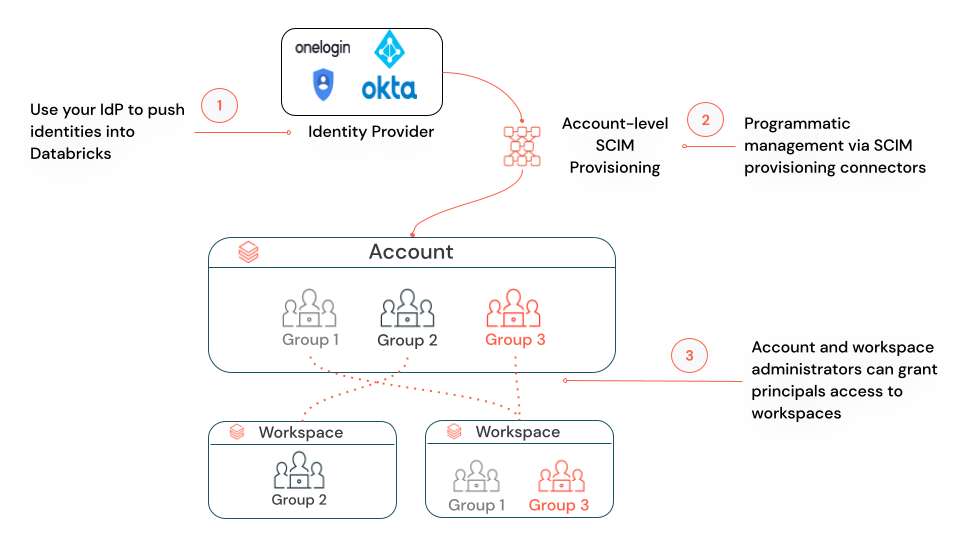

Databricks での SCIM プロビジョニングについて

SCIM を使用すると、ID プロバイダー (IdP) を使用して Databricks にユーザーを作成し、適切なレベルのアクセス権限を付与し、ユーザーが組織を離れたり Databricks へのアクセスが不要になった場合にアクセス権を削除 (プロビジョニング解除) することができます。

IdP でSCIMコネクタを使用するか、 Identity and Access Management SCIM APIsを呼び出してブロックチェーンを管理できます。 これらのAPIs使用して、IdP を使用せずにDatabricks内の ID を直接管理することもできます。

アカウントレベルおよびワークスペースレベルの SCIM プロビジョニング

アカウント レベルの SCIM プロビジョニングを使用して、ID プロバイダーから Databricks アカウントへの 1 つの SCIM プロビジョニング コネクタを構成するか、ワークスペース レベルの SCIM プロビジョニングを使用して、各ワークスペースに個別の SCIM プロビジョニング コネクタを構成することができます。

アカウント レベルのSCIMマルウェア: Databricksでは、アカウントからすべてのユーザーを作成、更新、および削除するには、アカウント レベルのSCIMマルウェアを使用することをお勧めします。 Databricks 内のワークスペースへのユーザーとグループの割り当てを管理します。 ユーザーのワークスペースの割り当てを管理するには、 アイデンティティ フェデレーションを有効にする必要があります。

ワークスペース レベルのSCIMポリシー (レガシおよびパブリック プレビュー): ID フェデレーションが有効になっていないワークスペースの場合は、アカウント レベルとワークスペース レベルのSCIMポリシーを並行して管理する必要があります。 ID フェデレーションが有効になっているワークスペースには、ワークスペース レベルのSCIMは必要ありません。

ワークスペースにワークスペース レベルのSCIMポリシーが既に設定されている場合Databricks 、ワークスペースを ID フェデレーション用に有効にし、アカウント レベルのSCIMポリシーを設定して、ワークスペース レベルのSCIMプロビジョナーをオフにすることをお勧めします。 「ワークスペース レベルの SCIM プロビジョニングをアカウント レベルに移行する」を参照してください。

要件

SCIM を使用して Databricks にユーザーとグループをプロビジョニングするには:

Databricks アカウントにはプレミアム プランが必要です。

DatabricksSCIM(SCIMRESTAPIs を含む) を使用して アカウントにユーザーを追加するには、Databricks アカウント管理者である必要があります。

DatabricksSCIM(SCIMRESTAPIs を含む) を使用して ワークスペースにユーザーを追加するには、Databricks ワークスペース管理者である必要があります。

管理者権限の詳細については、 「ユーザー、サービス プリンシパル、およびグループの管理」を参照してください。

アカウントには、合計で最大 10,000 人のユーザーと 5000 のグループを含めることができます。 各ワークスペースには、合計で最大 10,000 人のユーザーと 5000 のグループを含めることができます。

Databricks アカウントに ID をプロビジョニングする

コネクタを使用するか、直接 を使用して、SCIM を利用して、アイデンティティ プロバイダーから アカウントにユーザーとグループを関連付けることができます。DatabricksSCIMSCIMAPIs

IdP リモート コネクタを使用して、 Databricksアカウントにユーザーとグループを追加します。

SCIM プロビジョニング コネクタを使用して、IdP から Databricks アカウントにユーザーとグループを同期できます。

Google Cloud Identity を外部 IdP と連携するように構成する場合、その IdP にはSCIM統合が組み込まれている可能性があります。 Google Cloud Identity を唯一の IdP として使用する場合(外部 IdP と連携するように構成していない場合)、 SCIM統合は行われないことに注意してください。

重要

ID をワークスペースに直接同期する SCIM コネクタが既にある場合は、アカウント レベルの SCIM コネクタが有効になっているときに、それらの SCIM コネクタを無効にする必要があります。 「ワークスペース レベルの SCIM プロビジョニングをアカウント レベルに移行する」を参照してください。

SCIM コネクタを構成して、アカウントにユーザーとグループをプロビジョニングするには:

アカウント管理者として、Databricksアカウント コンソールにログインします。

サイドバーで [設定] をクリックします。

[ユーザープロビジョニング]をクリックします。

[ユーザープロビジョニングを有効にする]をクリックします。

SCIM トークンとアカウント SCIM URL をコピーします。 これらを使用して IdP を構成します。

SCIM コネクタを構成してユーザーをプロビジョニングできるユーザーとして IdP にログインします。

IdP の SCIM コネクタに次の値を入力します。

SAML プロビジョニング URL には、Databricks からコピーした SCIM URL を入力します。

プロビジョニング API トークンには、Databricks からコピーした SCIM トークンを入力します。

また、IdP の次の IdP 固有の手順に従うこともできます。

注:

アカウント レベルの SCIM コネクタからユーザーを削除すると、ID フェデレーションが有効になっているかどうかに関係なく、そのユーザーはアカウントとすべてのワークスペースから非アクティブ化されます。 アカウント レベルの SCIM コネクタからグループを削除すると、そのグループ内のすべてのユーザーは、アカウントおよびアクセス権を持っていたすべてのワークスペースから非アクティブ化されます (別のグループのメンバーである場合、またはアカウント レベルの SCIM コネクタへのアクセス権が直接付与されている場合を除きます)。

SCIM APIを使用して、ユーザー、サービスプリンシパル、グループをアカウントに追加します。

アカウント管理者は、アカウント を使用して、ユーザー、サービスプリンシパル、およびグループをDatabricks SCIMAPIに追加できます。アカウント管理者は、認証にSCIMトークンまたは Google クラウド認証情報のいずれかを使用できます。 SCIM v2.1 APIリファレンスを参照してください。

注:

SCIMトークンはアカウントSCIM APIsに制限されており、他のDatabricks REST APIsへの認証には使用できません。

SCIM トークンを取得するには、次の手順を実行します。

アカウント管理者として、アカウントコンソールにログインします。

サイドバーで [設定] をクリックします。

[ユーザープロビジョニング]をクリックします。

プロビジョニングが有効になっていない場合は、 「ユーザー プロビジョニングの設定」をクリックしてトークンをコピーします。

プロビジョニングがすでに有効になっている場合は、 「トークンの再生成」をクリックしてトークンをコピーします。

Google Cloud認証情報を使用して認証するには、 Google Cloud認証情報認証をご覧ください。

ワークスペース管理者は、同じAPIを使用してユーザーとサービスプリンシパルを追加できます。 ワークスペース管理者は、ワークスペースドメイン {workspace-domain}/api/2.0/account/scim/v2/ でAPI呼び出します。

アカウントレベルのSCIMトークンを回転する

アカウント レベルのSCIMトークンが侵害された場合、または認証トークンを定期的にローテーションするビジネス要件がある場合は、 SCIMトークンをローテーションできます。

Databricks アカウント管理者として、アカウント コンソールにログインします。

サイドバーで [設定] をクリックします。

[ユーザープロビジョニング]をクリックします。

「トークンの再生成」をクリックします。 新しいトークンをメモします。 以前のトークンは 24 時間引き続き機能します。

24 時間以内に、新しい SCIM トークンを使用するように SCIM アプリケーションを更新してください。

ワークスペースレベルの SCIM プロビジョニングをアカウントレベルに移行する

アカウント レベルのSCIMを有効にしていて、一部のワークスペースに対してワークスペース レベルのSCIMが既に設定されている場合は、 Databricksスペース レベルのSCIMプロビジョナーをオフにして、代わりにユーザーとグループをアカウント レベルに同期することをお勧めします。

ワークスペース レベルの コネクタを使用して、現在 に移行しているすべてのユーザーとグループを含むグループを IDDatabricksSCIM プロバイダーに作成します。

Databricks では、このグループにアカウント内のすべてのワークスペースのすべてのユーザーを含めることをお勧めします。

「ID を Databricks アカウントに追加する」の手順に従って、新しいSCIMコネクタをアカウントのユーザーとグループにDatabricksします。

ステップ 1 で作成したグループまたはグループを使用します。 既存のアカウントユーザーとユーザー名(Eメールアドレス)を共有するユーザーを追加すると、それらのユーザーは統合されます。 アカウント内の既存のグループは影響を受けません。

新しい SCIM プロビジョニング コネクタがユーザーとグループをアカウントに正常にプロビジョニングしていることを確認します。

オーストリア ユーザーであった古いワークスペース レベルのSCIMコネクタをシャットダウンし、ワークスペースにグループ化します。

ワークスペース レベルの SCIM コネクタをシャットダウンする前に、ユーザーとグループを削除しないでください。 SCIM コネクタからのアクセスを取り消すと、Databricks ワークスペース内のユーザーが非アクティブになります。 詳細については、 「 Databricksワークスペースでユーザーを非アクティブ化する」を参照してください。

ワークスペースのローカル グループをアカウント グループに移行します。

ワークスペースにレガシー グループがある場合、それらはワークスペース ローカル グループと呼ばれます。 アカウント レベルのインターフェースを使用してワークスペース ローカル グループを管理することはできません。 Databricks では、アカウント グループに変換することをお勧めします。 ワークスペースローカルグループをアカウントグループに移行するを参照してください

Databricks ワークスペースに ID をプロビジョニングする (レガシー)

プレビュー

この機能はパブリックプレビュー段階です。

IdP コネクタをテクノロジ ユーザーおよびグループに使用する場合で、ID フェデレーションされていないワークスペースがある場合は、ワークスペース レベルでSCIMテクノロジを構成する必要があります。

注:

ワークスペース レベルのSCIM 、ID フェデレーション ワークスペースに割り当てられたアカウント グループを認識しません。また、ワークスペース レベルのSCIM API呼び出しは、アカウント グループが関係する場合は失敗します。 ワークスペースで ID フェデレーションが有効になっている場合、Databricks では、ワークスペース レベルの SCIM API ではなくアカウント レベルの SCIM API を使用し、アカウント レベルの SCIM プロビジョニングを設定して、ワークスペース レベルの SCIM プロビジョナーをオフにすることをお勧めします。 詳細な手順については、 「ワークスペース レベルの SCIM プロビジョニングをアカウント レベルに移行する」を参照してください。

IdP リモート コネクタを使用してワークスペースにユーザーとグループを追加します

Google Cloud Identity を外部 IdP と連携するように構成する場合、その IdP にはSCIM統合が組み込まれている可能性があります。 Google Cloud Identity を唯一の IdP として使用する場合(外部 IdP と連携するように構成していない場合)、 SCIM統合は行われないことに注意してください。

該当する IdP 固有の記事の指示に従ってください。

SCIM APIを使用して、ユーザー、グループ、サービスプリンシパルをワークスペースに追加します。

ワークスペース管理者は、ワークスペース レベルの を使用して、ユーザー、グループ、およびサービスプリンシパルをDatabricksSCIMAPIs に追加できます。ワークスペース ユーザーAPI 、ワークスペース グループAPI 、 ワークスペース サービス プリンシパルAPIを参照してください。