Sincronize usuários e grupos do seu provedor de identidade

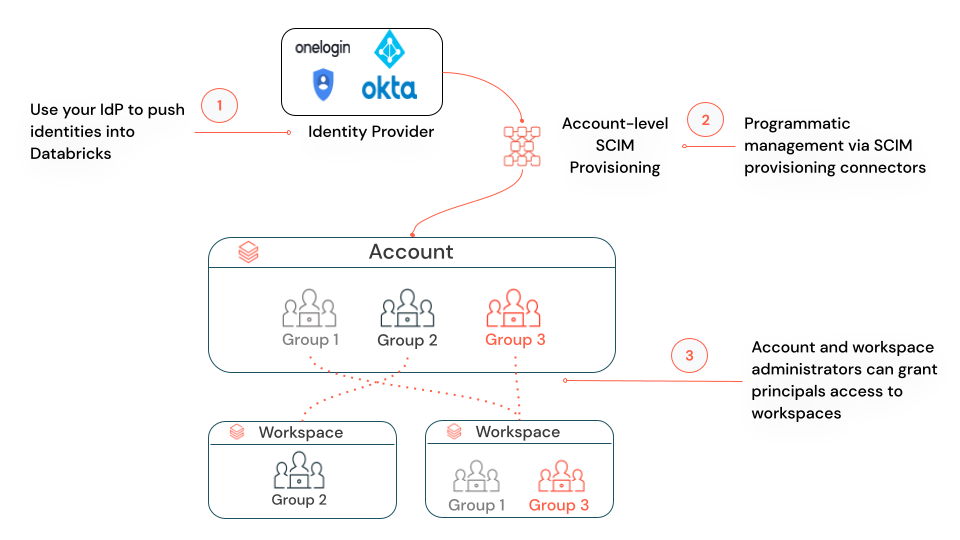

Este artigo descreve como configurar seu provedor de identidade (IdP) e Databricks para provisionar usuários e grupos para Databricks usando o SCIMou System for Cross-domain Identity Management, um padrão aberto que permite automatizar o provisionamento de usuários.

Sobre o provisionamento SCIM no Databricks

O SCIM permite que o senhor use um IdP para criar usuários na Databricks, dar a eles o nível adequado de acesso e remover o acesso (desprovisionamento) quando eles saírem da organização ou não precisarem mais de acesso à Databricks.

O senhor pode usar um conector de provisionamento SCIM em seu IdP ou invocar as APIs SCIM do Identity and Access Management para gerenciar o provisionamento. O senhor também pode usar essas APIs para gerenciar identidades diretamente na Databricks, sem um IdP.

account-level e workspace-level SCIM provisionamento

Databricks Recomenda-se que o senhor use o provisionamentoaccount-level SCIM para criar, atualizar e excluir todos os usuários do account. O senhor gerencia a atribuição de usuários e grupos ao espaço de trabalho em Databricks. Seu espaço de trabalho deve estar habilitado para a federação de identidades para gerenciar as atribuições de workspace dos usuários.

workspace-level SCIM provisionamento é uma configuração herdada que está em Public Preview. Se o senhor já tiver o workspace-level SCIM provisionamento configurado para um workspace, o Databricks recomenda que o senhor ative o workspace para federação de identidade, configure o account-level SCIM provisionamento e desative o workspace-level SCIM provisionador. Consulte Migrar workspace-level SCIM provisionamento para o nível account . Para obter mais informações sobre workspace-level SCIM provisionamento, consulte provisionamento de identidades para um Databricks workspace (legado).

Requisitos

Para provisionar usuários e grupos para Databricks usando SCIM:

Seu Databricks account deve ter o plano Premium.

O senhor deve ser um administrador do Databricks account .

O senhor pode ter um máximo de 10.000 usuários e entidades de serviço combinados e 5.000 grupos em um account. Cada workspace pode ter um máximo de 10.000 usuários e entidades de serviço combinados e 5.000 grupos.

Sincronizar usuários e grupos com sua conta Databricks

O senhor pode sincronizar usuários e grupos do seu IdP com o Databricks account usando um conector de provisionamento SCIM.

Se o senhor configurar o Google cloud Identity para federar com um IdP externo, esse IdP poderá ter integrado SCIM integrações. Observe que, se o senhor usar o Google cloud Identity como seu único IdP (não configurá-lo para federar com um IdP externo), não haverá integração com o SCIM.

Importante

Se o senhor já tiver conectores que sincronizam identidades diretamente com o seu espaço de trabalho, deverá desativar esses SCIM SCIM conectores quando o accountconector de nível SCIM estiver ativado. Consulte Migrar workspace-level SCIM provisionamento para o nível account .

Para configurar um conector SCIM para provisionar usuários e grupos para o seu account:

account log in Como Databricks account administrador do , acesse o console .

Na barra lateral, clique em Settings (Configurações).

Clique em Provisionamento de usuários.

Clique em Enable user provisioning (Ativar provisionamento de usuários).

Copie os tokens SCIM e o URL account SCIM . O senhor os usará para configurar seu IdP.

log in ao seu IdP como um usuário que pode configurar um conector SCIM para provisionamento de usuários.

Insira os seguintes valores no conector SCIM do seu IdP:

Para a URL de provisionamento SAML, insira a URL SCIM que o senhor copiou da Databricks.

Para os tokens de provisionamento API, insira os tokens SCIM que o senhor copiou de Databricks.

Depois de configurar o account-level SCIM provisionamento, o Databricks recomenda que o senhor permita que todos os usuários do provedor de identidade acessem o Databricks account. Consulte Habilitar todos os usuários do provedor de identidade para acessar o Databricks.

O senhor também pode seguir estas instruções específicas para o seu IdP:

Observação

Quando o senhor remove um usuário do conector account-level SCIM, esse usuário é desativado do account e de todo o seu espaço de trabalho, independentemente de a federação de identidade ter sido ativada ou não. Quando o senhor remove um grupo do conector account-level SCIM, todos os usuários desse grupo são desativados do account e de qualquer espaço de trabalho ao qual tenham tido acesso (a menos que sejam membros de outro grupo ou tenham recebido acesso direto ao conector account-level SCIM ).

Gire os tokens account-level SCIM

Se accountos tokens de nível SCIM forem comprometidos ou se o senhor tiver requisitos comerciais para alternar a autenticação tokens periodicamente, poderá alternar os SCIM tokens .

Databricks account log in Como account administrador de , acesse o console em .

Na barra lateral, clique em Settings (Configurações).

Clique em Provisionamento de usuários.

Clique em Regenerate tokens. Anote os novos tokens. Os tokens anteriores continuarão a funcionar por 24 horas.

Dentro de 24 horas, atualize seu aplicativo SCIM para usar os novos tokens SCIM.

Migrar o provisionamento do SCIM no nível do espaço de trabalho para o nível da conta

Se estiver ativando o provisionamento account-level SCIM e já tiver o provisionamento workspace-level SCIM configurado para algum espaço de trabalho, Databricks recomenda desativar o provisionador workspace-level SCIM e, em vez disso, sincronizar os usuários e o grupo no nível account.

Crie um grupo no provedor de identidade que inclua todos os usuários e grupos que o senhor está provisionando atualmente para Databricks usando workspaceos SCIM conectores de nível .

Databricks Recomenda-se que esse grupo inclua todos os usuários em todos os espaços de trabalho em seu site account.

Configure um novo conector de provisionamento SCIM para provisionar usuários e grupos no seu account, usando as instruções em Sync users and groups to your Databricks account .

Use o grupo ou grupos que o senhor criou no passo 1. Se o senhor adicionar um usuário que compartilhe um nome de usuário (endereçoemail ) com um usuário existente do account, esses usuários serão mesclados. Os grupos existentes no site account não são afetados.

Confirme se o novo conector de provisionamento SCIM está provisionando com êxito os usuários e grupos para o seu account.

Desligue os antigos conectores workspace-level SCIM que estavam provisionando usuários e grupos para o seu espaço de trabalho.

Não remova usuários e grupos dos conectores workspace-level SCIM antes de desligá-los. A revogação do acesso de um conector SCIM desativa o usuário no Databricks workspace. Para obter mais informações, consulte Desativar um usuário em seu Databricks workspace .

Migrar os grupos workspace-local para os grupos account.

Se o senhor tiver grupos legados em seu espaço de trabalho, eles são conhecidos como workspace-local groups. O senhor não pode gerenciar workspace-local groups usando account-level interfaces. Databricks recomenda que o senhor os converta em grupos account. Consulte Migrar grupos workspace-local para grupos account