Gerenciar usuários, entidades de serviço e grupos

Este artigo apresenta o modelo de gerenciamento de identidade do Databricks e fornece uma visão geral de como gerenciar usuários, grupos e diretores de serviços no Databricks.

Para obter uma perspectiva opinativa sobre como configurar melhor a identidade no Databricks, consulte Práticas recomendadas de identidade.

Para gerenciar o acesso de usuários, entidades de serviço e grupos, consulte Autenticação e controle de acesso.

Identidades de Databricks

Há três tipos de identidade do Databricks:

Usuários: Identidades de usuário reconhecidas pelo Databricks e representadas por endereços de e-mail.

Princípios de serviço: identidades para uso com jobs, ferramentas automatizadas e sistemas, como scripts, aplicativos e plataformas de CI/CD.

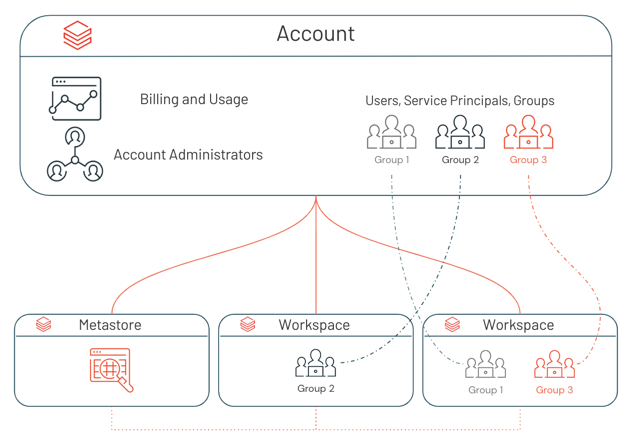

Grupos: Uma coleção de identidades usadas pelos administradores para gerenciar o acesso do grupo ao espaço de trabalho, aos dados e a outros objetos seguros. Todas as identidades do Databricks podem ser atribuídas como membros de grupos. Há dois tipos de grupos em Databricks: grupos account e grupos workspace-local. Para obter mais informações, consulte Tipos de grupos em Databricks.

Um Databricks account pode ter um máximo de 10.000 usuários e entidades de serviço combinados, juntamente com até 5.000 grupos. Cada workspace também pode ter um máximo de 10.000 usuários e entidades de serviço combinados como membros, juntamente com até 5.000 grupos.

Para obter instruções detalhadas, consulte:

Quem pode gerenciar identidades no Databricks?

Para gerenciar identidades no Databricks, você deve ter uma das seguintes funções: a função de administrador da conta, a função de administrador do workspace ou a função de gerente em uma entidade de serviço ou um grupo.

os administradores account podem adicionar usuários, entidades de serviço e grupos à account e atribuir-lhes funções administrativas. administradores account podem atualizar e deletar usuários, entidades de serviço e grupos da account. Eles podem dar aos usuários acesso a espaços de trabalho, desde que esses espaços de trabalho usem federação de identidade.

workspace Os administradores podem adicionar usuários e entidades de serviço ao site Databricks account. Eles também podem adicionar grupos ao site Databricks account se o espaço de trabalho estiver habilitado para federação de identidade. workspace Os administradores podem conceder aos usuários, entidades de serviço e grupos acesso ao seu espaço de trabalho. Eles não podem excluir usuários e entidades de serviço do site account.

workspace Os administradores também podem gerenciar workspace-local groups. Para obter mais informações, consulte gerenciar workspace-local groups (legacy).

Os gerentes de grupo podem gerenciar a associação do grupo e excluir o grupo. Eles também podem atribuir a outros usuários a função de gerente de grupo. account Os administradores têm a função de gerente de grupo em todos os grupos no site account. workspace Os administradores têm a função de gerente de grupo nos grupos account que eles criam. Consulte Quem pode gerenciar account groups?

Os gerentes da entidade de serviço podem gerenciar funções em uma entidade de serviço. account Os administradores têm a função de gerente da entidade de serviço em todas as entidades de serviço no site account. workspace Os administradores têm a função de gerente de entidade de serviço na entidade de serviço que eles criam. Para obter mais informações, consulte Funções para gerenciar a entidade de serviço.

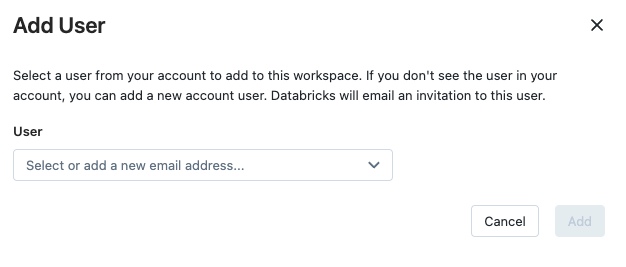

Como os administradores atribuem usuários à conta?

Databricks Recomenda-se usar o provisionamento SCIM para sincronizar todos os usuários e grupos automaticamente do provedor de identidade para o Databricks account. Os usuários em um Databricks account não têm nenhum default acesso a um workspace, dados ou compute recurso. account e os administradores do workspace podem atribuir usuários do account ao espaço de trabalho. workspace Os administradores também podem adicionar um novo usuário diretamente a um workspace, o que adiciona automaticamente o usuário ao account e o atribui a esse workspace.

Os usuários podem compartilhar painéis publicados com outros usuários no site Databricks account, mesmo que esses usuários não sejam membros de seu site workspace. Os usuários do Databricks account que não são membros de nenhum workspace são equivalentes aos usuários do view-only em outras ferramentas. Eles podem view objetos que foram compartilhados com eles, mas não podem modificar objetos. Para obter mais informações, consulte Gerenciamento de usuários e grupos para compartilhamento de painéis.

Para obter instruções detalhadas sobre como adicionar usuários ao site account, consulte:

Como os administradores atribuem usuários aos workspaces?

Para permitir que um usuário, entidade de serviço ou grupo trabalhe em um Databricks workspace, um administrador do account ou workspace precisa atribuí-lo a um workspace. O senhor pode atribuir acesso ao site workspace a usuários, entidades de serviço e grupos existentes no site account, desde que o site workspace esteja habilitado para federação de identidade.

workspace Os administradores também podem adicionar um novo usuário, entidade de serviço ou grupo account diretamente a um workspace. Essa ação adiciona automaticamente o usuário escolhido, a entidade de serviço ou o grupo account ao site account e os atribui a esse site específico workspace.

Observação

workspace Os administradores também podem criar grupos workspace-local legados no workspace usando o workspace Groups API. workspaceOs grupos locais não são adicionados automaticamente ao site account. workspace-Os grupos locais não podem ser atribuídos a um espaço de trabalho adicional ou receber acesso aos dados em um Unity Catalog metastore.

Para os espaços de trabalho que não estão habilitados para a federação de identidade, os administradores do workspace gerenciam seus usuários, entidades de serviço e grupos do workspace inteiramente dentro do escopo do workspace. Os usuários e entidades de serviço adicionados ao espaço de trabalho federado sem identidade são automaticamente adicionados ao account. Os grupos adicionados ao espaço de trabalho federado sem identidade são grupos locais herdados workspaceque não são adicionados ao account.

Se o usuário do workspace compartilhar um nome de usuário (endereço de e-mail) com um usuário da conta ou administrador que já existe, esses usuários serão mesclados.

Para obter instruções detalhadas, consulte:

Como os administradores habilitam a federação de identidade em um workspace?

Databricks começou a habilitar o novo espaço de trabalho para federação de identidade e Unity Catalog automaticamente em 6 de março de 2024, com uma implementação gradual em toda a conta. Se o seu workspace estiver habilitado para a federação de identidade por default, ele não poderá ser desabilitado. Para obter mais informações, consulte Habilitação automática do Unity Catalog site .

Para habilitar a federação de identidade em um workspace, um administrador do account precisa habilitar o workspace para Unity Catalog atribuindo um metastore Unity Catalog. Consulte Ativar um workspace para Unity Catalog.

Quando a atribuição é concluída, a federação de identidades é marcada como Habilitada na guia Configuração do workspace no console da conta.

Os administradores do workspace podem saber se um workspace tem a federação de identidades habilitada na página de configurações do administrador do workspace. Em um workspace federado de identidade, quando você optar por adicionar um usuário, entidade de serviço ou grupo nas configurações de administrador do workspace, terá a opção de selecionar um usuário, entidade de serviço ou grupo da sua conta para adicionar ao workspace.

Em um workspace federado sem identidade, você não tem a opção de adicionar usuários, entidades de serviço ou grupos da sua conta.

Atribuição de funções administrativas

Os administradores de conta podem atribuir outros usuários como administradores de conta. Eles também podem se tornar administradores do metastore do Unity Catalog por terem criado um metastore e podem transferir a função de administrador do metastore para outro usuário ou grupo.

Tanto os administradores da conta quanto os administradores do workspace podem designar outros usuários como administradores do workspace. A função de administrador do workspace é determinada pela associação ao grupo de administradores do workspace, que é um grupo padrão no Databricks e não pode ser excluído.

Os administradores de conta também podem atribuir outros usuários como Marketplace administradores.

Consulte:

Configurando o login único (SSO)

Databricks account e os usuários do workspace se autenticam com o Google cloud Identity account (ou GSuite account) usando a implementação OAuth 2.0 do Google, que está em conformidade com a especificação OpenID Connect e é certificada pelo OpenID. A Databricks fornece os valores de escopo do perfil openid na solicitação de autenticação para o Google.

Opcionalmente, o senhor pode configurar o Google Cloud Identity account (ou o GSuite account) para federar com um provedor de identidade (IdP) externo SAML 2.0 para verificar as credenciais do usuário. O Google Cloud Identity pode ser federado com Microsoft Entra ID, Okta, Ping e outros IdPs. No entanto, a Databricks só interage diretamente com as APIs do Google Identity Platform.