ユーザー、サービスプリンシパル、グループを管理する

この記事では、Databricks ID管理モデルを紹介し、Databricksでユーザー、グループ、サービスプリンシパルを管理する方法の概要を説明します。

Databricks でのアイデンティティを最適に設定する方法についての見解は、 IDのベストプラクティスを参照してください。

ユーザー、サービスプリンシパル、およびグループのアクセスを管理するには、 「認証とアクセス制御」を参照してください。

DatabricksのID

DatabricksのIDには、次の3つのタイプがあります。

ユーザー:Databricksによって認識され、Eメールアドレスによって表されるユーザーID。

サービス プリンシパル: ジョブ、自動化ツール、およびスクリプト、アプリ、CI/CD プラットフォームなどのシステムで使用する ID。

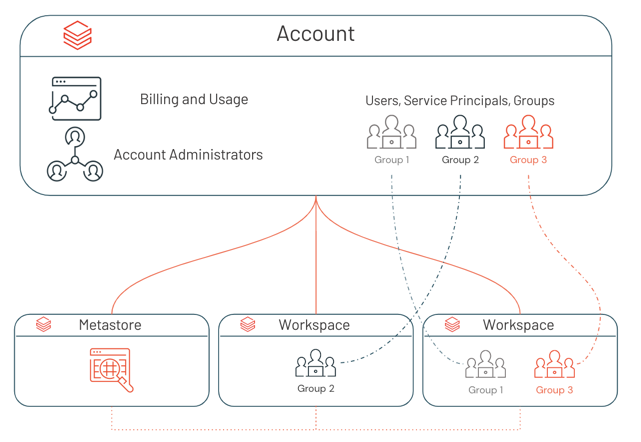

グループ: ワークスペース、データ、およびその他のセキュリティ保護可能なオブジェクトへのグループ アクセスを管理するために管理者が使用する ID のコレクション。 すべての Databricks ID は、グループのメンバーとして割り当てることができます。 Databricks には、アカウント グループとワークスペース ローカル グループの 2 種類のグループがあります。 詳細については、「Databricksのグループの種類」を参照してください。

Databricks アカウントには、ユーザーとサービスプリンシパルを合わせて最大 10,000 人、および最大 5,000 人のグループを含めることができます。また、各ワークスペースには、最大 10,000 人のユーザーとサービスプリンシパルをメンバーとして含めることができ、最大 5,000 人のグループを含めることができます。

詳細な手順については、以下を参照してください。

DatabricksでIDを管理できるのは誰ですか?

DatabricksでIDを管理するには、サービスプリンシパルまたはグループに対するアカウント管理者ロール、ワークスペース管理者ロール、またはマネージャーロールのいずれかが必要です。

アカウント管理者は、ユーザー、サービスプリンシパル、およびグループをアカウントに追加し、管理者ロールを割り当てることができます。 アカウント管理者は、アカウント内のユーザー、サービス プリンシパル、およびグループを更新および削除できます。 ワークスペースがID フェデレーションを使用している限り、ユーザーにワークスペースへのアクセスを許可できます。

ワークスペース管理者は、ユーザーとサービスプリンシパルをDatabricksアカウントに追加できます。 ワークスペースで ID フェデレーションが有効になっている場合は、Databricks アカウントにグループを追加することもできます。 ワークスペース管理者は、ユーザー、サービス、およびグループにワークスペースへのアクセス権を付与できます。 アカウントからユーザーとサービスプリンシパルを削除することはできません。

ワークスペース管理者はワークスペース-local グループも管理できます。 詳細については、 「ワークスペース-local グループ (レガシー) の管理」を参照してください。

グループ マネージャーは、グループ メンバーシップを管理し、グループを削除できます。 他のユーザーにグループ マネージャーの役割を割り当てることもできます。 アカウント管理者は、アカウント内のすべてのグループに対してグループ マネージャーの役割を持ちます。 ワークスペース管理者は、自分が作成したアカウント グループに対してグループ マネージャーの役割を持ちます。 「アカウント グループを管理できるのは誰ですか?」を参照してください。

サービスプリンシパルマネージャーは、サービスプリンシパルのロールを管理できます。アカウント管理者は、アカウント内のすべてのサービスプリンシパルに対するサービスプリンシパルマネージャーロールを持っています。ワークスペース管理者は、作成したサービスプリンシパルに対するサービスプリンシパルマネージャーロールを持っています。詳細については、「 サービスプリンシパルを管理するためのロール」を参照してください。

管理者はどのようにしてユーザーをアカウントに割り当てるのでしょうか?

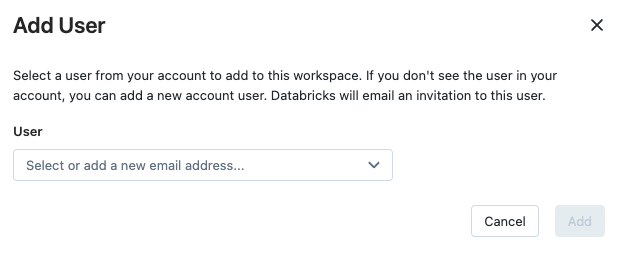

Databricks では、SCIM プロビジョニングを使用して、すべてのユーザーとグループを ID プロバイダーから Databricks アカウントに自動的に同期することをお勧めします。 Databricksのユーザーには、ワークスペース、データ、またはコンピュートリソースへのデフォルト アクセス権はありません。 アカウント管理者とワークスペース管理者は、アカウント ユーザーをワークスペースに割り当てることができます。 ワークスペース管理者は、新しいユーザーをワークスペースに直接追加することもできます。これにより、ユーザーは自動的にアカウントに追加され、そのワークスペースに割り当てられます。

ユーザーは、公開されたダッシュボードを Databricks アカウント内の他のユーザーと共有できます (そのユーザーがワークスペースのメンバーでない場合でも)。 ワークスペースのメンバーではない Databricks アカウントのユーザーは、他のツールの表示専用ユーザーと同等です。 共有されているオブジェクトを表示することはできますが、オブジェクトを変更することはできません。 詳細については、「 ダッシュボード共有のためのユーザーとグループの管理」を参照してください。

アカウントにユーザーを追加する詳細な手順については、以下を参照してください。

管理者はどのようにしてユーザーをワークスペースに割り当てますか?

ユーザー、サービス プリンシパル、またはグループがDatabricksスペースで作業できるようにするには、アカウント管理者またはワークスペース管理者がそれらをワークスペースに割り当てる必要があります。 ワークスペースが ID フェデレーションに対して有効になっている限り、アカウント内に存在するユーザー、サービスプリンシパル、およびグループにワークスペース アクセスを割り当てることができます。

ワークスペース管理者は、新しいユーザー、サービスプリンシパル、またはアカウント グループをワークスペースに直接追加することもできます。 このアクションは、選択したユーザー、サービスプリンシパル、またはアカウント グループをアカウントに自動的に追加し、特定のワークスペースに割り当てます。

注:

ワークスペース管理者は、ワークスペース グループAPIを使用して、ワークスペースに従来のワークスペースローカル グループを作成することもできます。 ワークスペースのローカル グループはアカウントに自動的に追加されません。 ワークスペースローカル グループを追加のワークスペースに割り当てたり、 Unity Catalogメタストアのデータへのアクセスを許可したりすることはできません。

ID フェデレーションが有効になっていないワークスペースの場合、ワークスペース管理者はワークスペースの範囲内でワークスペース ユーザー、サービス プリンシパル、およびグループを完全に管理します。 非 ID フェデレーション ワークスペースに追加されたユーザーとサービスは、自動的にアカウントに追加されます。 非 ID フェデレーション ワークスペースに追加されたグループは、アカウントに追加されていない従来のワークスペース ローカル グループです。

ワークスペースユーザーが、すでに存在するアカウント ユーザーまたは管理者とユーザー名(Eメールアドレス)を共有している場合、それらのユーザーはマージされます。

詳細な手順については、以下を参照してください。

管理者はワークスペースでIDフェデレーションを有効にするにはどうすればいいですか?

Databricks は、2024 年 3 月 6 日に ID フェデレーションと Unity Catalog の新しいワークスペースを自動的に有効にし始め、アカウント全体で徐々にロールアウトが進められています。 ワークスペースで ID フェデレーションがデフォルトで有効になっている場合、無効にすることはできません。 詳細については、「Unity Catalogの自動有効化」を参照してください。

ワークスペースで ID フェデレーションを有効にするには、アカウント管理者が Unity Catalog メタストアを割り当てて、Unity Catalog のワークスペースを有効にする必要があります。 「Unity Catalog のワークスペースを有効にする」を参照してください。

割り当てが完了すると、アカウントコンソールのワークスペースの[構成]タブでIDフェデレーションが[有効]としてマークされます。

ワークスペース管理者は、ワークスペースのIDフェデレーションが有効になっているかどうかをワークスペース管理設定ページから確認できます。IDフェデレーションワークスペースでは、ワークスペース管理設定でユーザー、サービスプリンシパル、またはグループの追加を選択するときに、アカウントからユーザー、サービスプリンシパル、またはグループを選択してワークスペースに追加するオプションがあります。

非IDフェデレーションワークスペースでは、アカウントからユーザー、サービスプリンシパル、またはグループを追加するオプションはありません。

管理者のロールの割り当て

アカウント管理者は、他のユーザーをアカウント管理者として割り当てることができます。また、メタストアを作成することでUnity Catalogメタストア管理者になることもでき、メタストア管理者のロールを別のユーザーまたはグループに譲渡することもできます。

アカウント管理者とワークスペース管理者の両方が、他のユーザーをワークスペース管理者として割り当てることができます。ワークスペース管理者ロールは、ワークスペース管理者グループのメンバーシップによって決定されます。このグループはDatabricksの既定のグループであり、削除できません。

アカウント管理者は、他のユーザーをマーケットプレイス管理者として割り当てることもできます。

以下を参照してください。

シングルサインオン(SSO)の設定

Databricksアカウント および ワークスペース ユーザーは、OpenID Connect 仕様に準拠し、OpenID 認定されているGoogle のOAuth 2.0 実装を使用して、Google Cloud Identity アカウント (または GSuite アカウント) で認証します。 Databricks は、Google への認証リクエストで openid プロファイル スコープ値を提供します。

必要に応じて、Google クラウド ID アカウント (または GSuite アカウント) を構成して、外部SAML 2.0 ID プロバイダー (IdP) と連携してユーザーの資格情報を確認することができます。 Google Cloud Identity は、 Microsoft Entra ID、Okta、Ping、およびその他の IdP と連携できます。 ただし、 Databricks Google Identity Platform APIsとのみ直接やり取りします。

Google クラウド ID を使用したシングル サインオンをご覧ください。