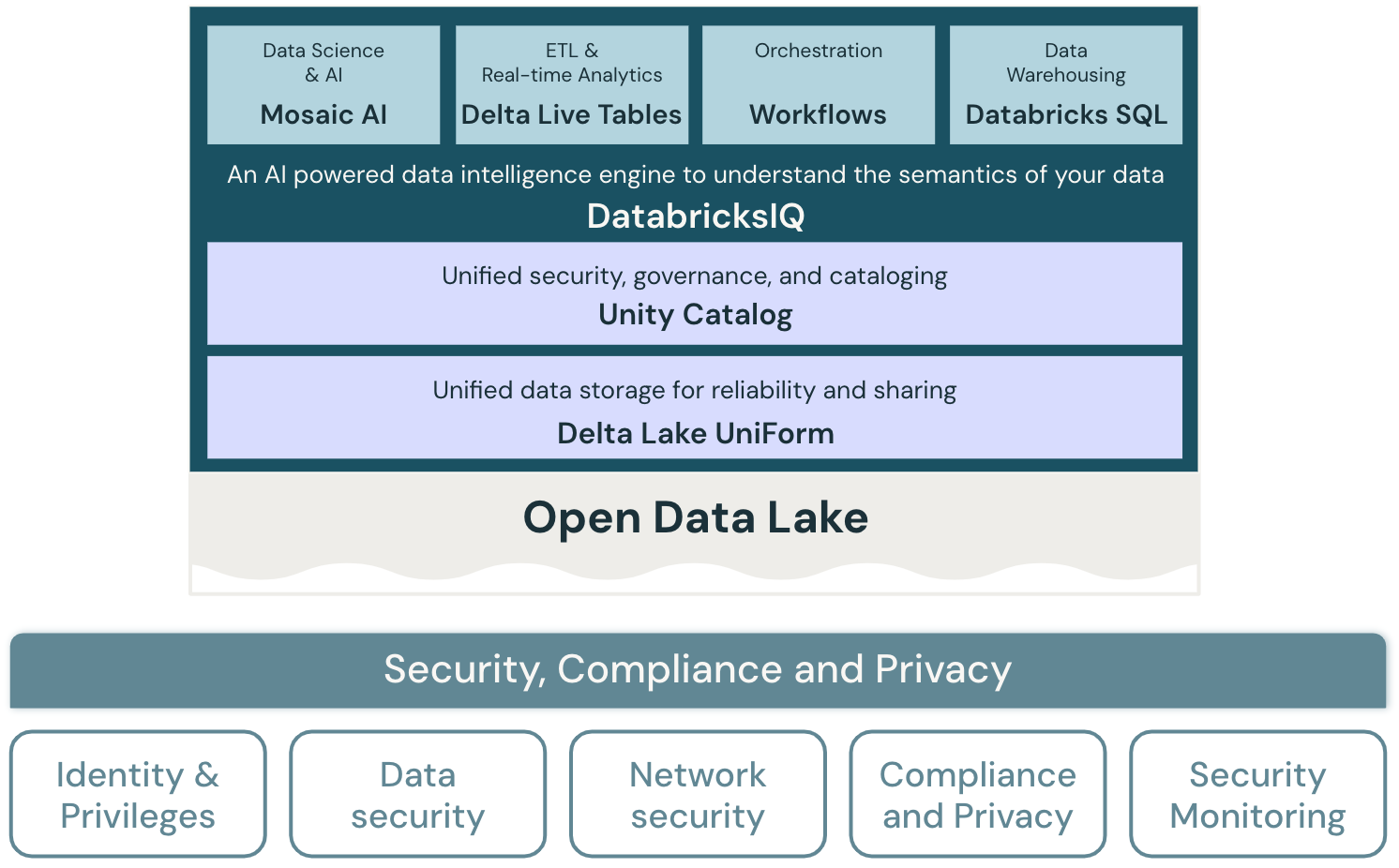

データレイクハウスのセキュリティ、コンプライアンス、プライバシー

セキュリティ、コンプライアンス、プライバシー の柱のアーキテクチャ原則は、Databricks アプリケーション、顧客のワークロード、顧客データを脅威から保護することです。開始点として、 Databricks セキュリティとセキュリティ センター では、セキュリティに対する Databricks アプローチの概要が示されます。

セキュリティ、コンプライアンス、プライバシーの原則

最小限の特権を使用して ID とアクセスを管理する

ID およびアクセス管理 (IAM) のプラクティスは、適切なユーザーが適切なリソースにアクセスできるようにするのに役立ちます。 IAM は、プロビジョニング、ID ガバナンス、認証、アクセス制御 (認可)、ID フェデレーションなどのアカウント管理という認証と認可の側面に対応します。

転送中および保存中のデータを保護

データを機密レベルに分類し、必要に応じて暗号化、トークン化、アクセス制御などのメカニズムを使用します。

ネットワークを保護し、エンドポイントを特定して保護する

ネットワークを保護し、セキュリティアプライアンスまたはファイアウォールなどのクラウドサービスを介して、内部および外部のエンドポイントのネットワーク整合性を監視および保護します。

責任共有モデルを確認する

セキュリティとコンプライアンスは、Databricks、Databricks 顧客、およびクラウド プロバイダーの間で共有される責任です。 どの当事者がどの部分に責任があるかを理解することが重要です。

コンプライアンスとデータプライバシーの要件を満たす

データの保存場所と処理を制御する必要がある内部 (または外部) の要件がある場合があります。 これらの要件は、システム設計の目的、業界の規制上の懸念、国内法、税務上の影響、および文化によって異なります。 規制要件を満たすために、個人を特定できる情報 (PII) を難読化または編集する必要がある場合があることに注意してください。 可能な場合は、コンプライアンスの取り組みを自動化します。

システムセキュリティの監視

自動化ツールを使用して、アプリケーションとインフラストラクチャを監視します。 インフラストラクチャの脆弱性をスキャンし、セキュリティ インシデントを検出するには、継続的インテグレーションと継続的デプロイ (CI/CD) パイプラインで自動スキャンを使用します。