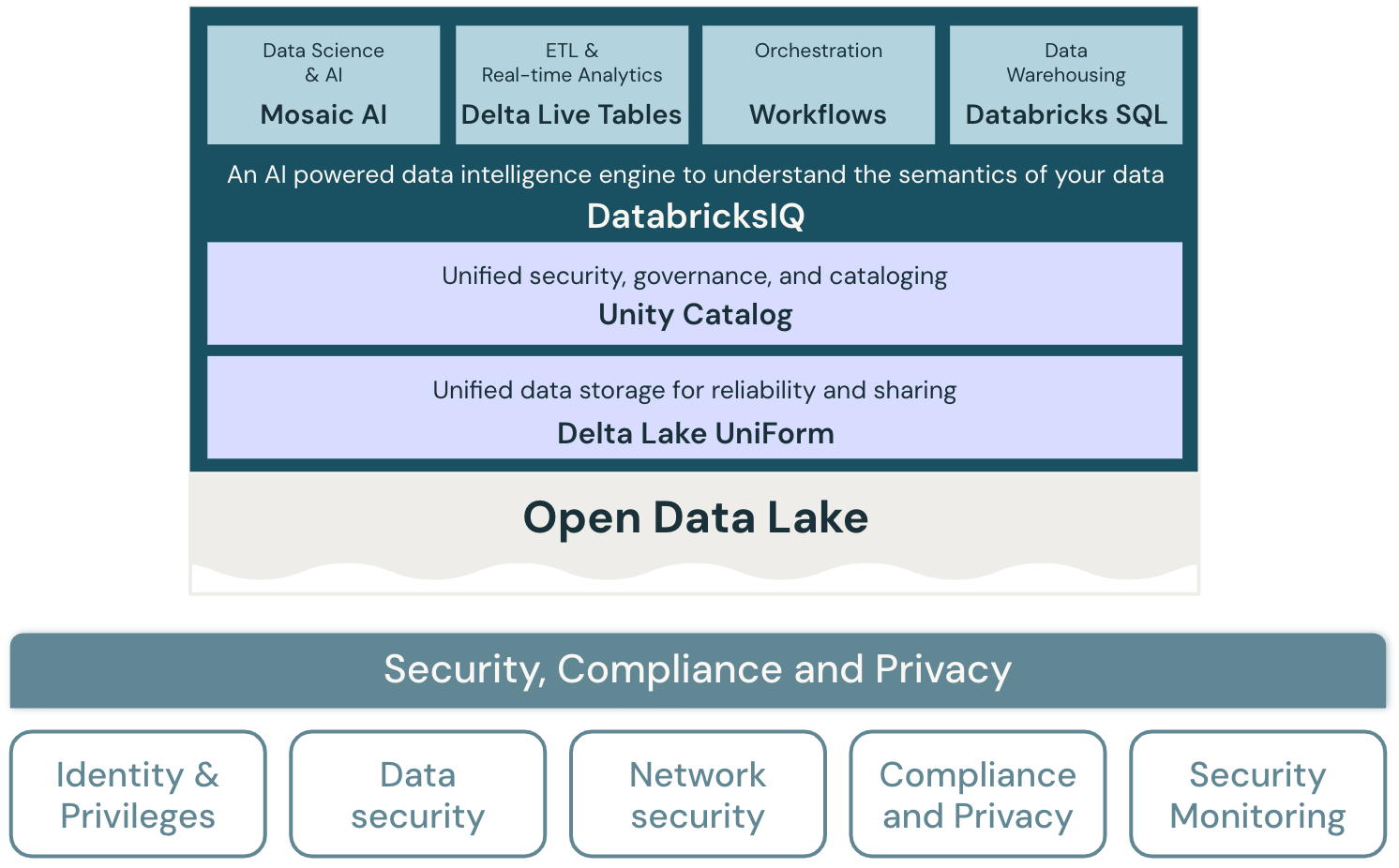

Segurança, conformidade e privacidade para o data lakehouse

Os princípios arquitetônicos do pilar segurança, compliance e privacidade tratam da proteção de um aplicativo Databricks, cargas de trabalho e dados do cliente contra ameaças. Como ponto de partida, o Databricks Security and Trust Center fornece uma boa visão geral da abordagem de segurança do Databricks.

Princípios de segurança, conformidade e privacidade

gerencia identidade e acesso usando menos privilégio

A prática de gerenciamento de identidade e acesso (IAM) ajuda a garantir que as pessoas certas possam acessar os recursos certos. O IAM aborda os seguintes aspectos de autenticação e autorização: gerenciamento account , incluindo provisionamento, controle de identidade, autenticação, controle de acesso (autorização) e federação de identidade.

Proteja os dados em trânsito e em repouso

Classifique seus dados em níveis de confidencialidade e use mecanismos como criptografia, tokenização e controle de acesso quando apropriado.

Proteja sua rede e identifique e proteja endpoints

Proteja sua rede e monitore e proteja a integridade da rede de endpoint internos e externos por meio de dispositivos de segurança ou serviços cloud , como firewalls.

Revise o Modelo de Responsabilidade Compartilhada

Segurança e compliance são uma responsabilidade compartilhada entre Databricks, o cliente Databricks e o provedor cloud . É importante entender qual parte é responsável por qual parte.

Atenda aos requisitos compliance e privacidade de dados

Você pode ter requisitos internos (ou externos) que exigem que você controle os locais de armazenamento e processamento de dados. Esses requisitos variam de acordo com os objetivos do projeto de sistemas, preocupações regulatórias, leis nacionais, implicações fiscais e cultura. Esteja ciente de que você pode precisar ofuscar ou editar informações de identificação pessoal (PII) para atender aos requisitos regulamentares. Sempre que possível, automatize seus esforços compliance .

Monitore a segurança do sistema

Use ferramentas automatizadas para monitorar seu aplicativo e infraestrutura. Para verificar sua infraestrutura em busca de vulnerabilidades e detectar incidentes de segurança, use a verificação automatizada em seus pipelines de integração contínua e implantação contínua (CI/CD).

Próximo: Práticas recomendadas de segurança, conformidade e privacidade

Consulte Práticas recomendadas de segurança, compliance e privacidade.